IT Security Cyber Security Resilience

In Zusammenarbeit mit angesehenen Partnern haben wir ein einzigartiges 360° Cyber-Security-Portfolio für mittelständische Unternehmen entwickelt. Dieses mehrschichtige Security-Konzept bietet effektiven Schutz vor Cyber-Bedrohungen.

Dem ist nicht genug NetPlans bietet Cyber-Security…

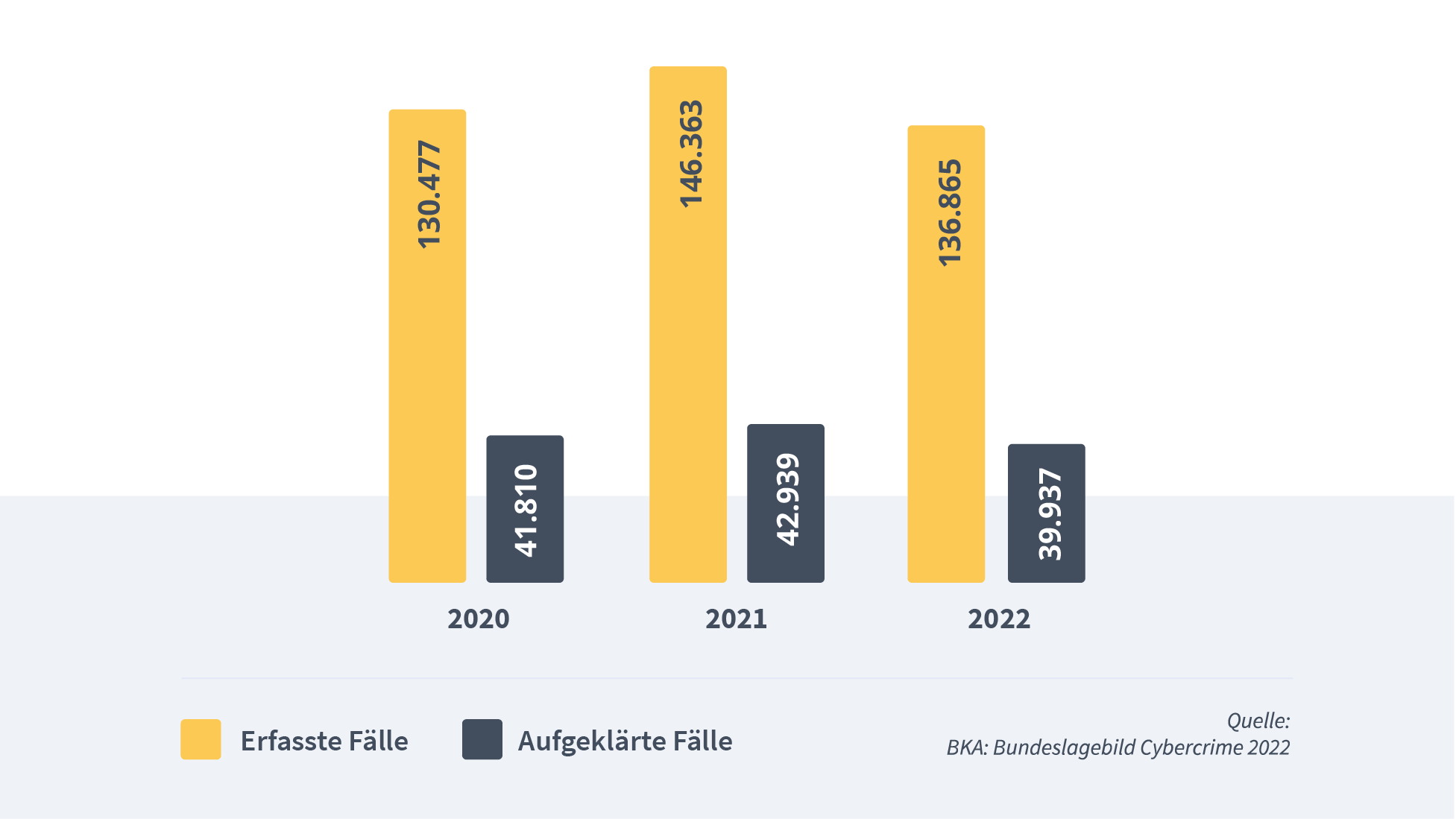

136.865 Angriffe

auf Unternehmen in Deutschland im Jahr 2022.

Bundeskriminalamt, Cybercrime

29,2 % Aufklärungsrate

von Cyber-Crimes gegen deutsche Unternehmen.

SANS Analyst Program

91 % Laufen gleich ab

aller Angriffe beginnen mit einem E-Mail-Anhang oder einem Link.

SANS Analyst Program

223 Mrd. € Schaden

Cybercrime-Schäden in Deutschland 2022.

BKA / Bitkom e. V.

Stark im team Hand in Hand mit etablierten Partnern